Se le conoce así a todo el contenido de Internet que no forma parte del Internet superficial, es decir, de las páginas indexadas por las redes de los motores de búsqueda de la red. Esto se debe a las limitaciones que tienen las redes para acceder a todos los sitios web por distintos motivos. La mayor parte de la información encontrada en la Internet Profunda está enterrada en sitios generados dinámicamente y para los motores de búsqueda tradicionales es difícil hallarla. Fiscales y Agencias Gubernamentales han calificado a la Internet Profunda como un refugio para la delincuencia debido al contenido ilícito que se encuentra en ella.

Origen

La principal causa de la existencia de la Internet profunda es la imposibilidad de los motores de búsqueda (Google, Yahoo, Bing, etc.) de encontrar o indexar gran parte de la información existente en Internet. Si los buscadores tuvieran la capacidad para acceder a toda la información entonces la magnitud de la "Internet profunda" se reduciría casi en su totalidad. No obstante, aunque los motores de búsqueda pudieran indexar la información de la Internet Profunda esto no significaría que ésta dejará de existir, ya que siempre existirán las páginas privadas. Los motores de búsqueda no pueden acceder a la información de estas páginas y sólo determinados usuarios, aquellos con contraseña o códigos especiales, pueden hacerlo.

Los siguientes son algunos de los motivos por los que los buscadores son incapaces de indexar la Internet profunda:

- Páginas y sitios web protegidos con contraseñas o códigos establecidos.

- Páginas que el buscador decidió no indexar: esto se da generalmente porque la demanda para el archivo que se decidió no indexar es poca en comparación con los archivos de texto HTML; estos archivos generalmente también son más “difíciles” de indexar y requieren más recursos.

- Sitios, dentro de su código, tiene archivos que le impiden al buscador indexarlo.

- Documentos en formatos no indexables.

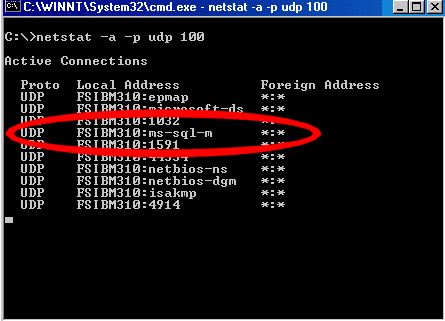

- De acuerdo a la tecnología usada por el sitio, por ejemplo los sitios que usan bases de datos. Para estos casos los buscadores pueden llegar a la interfaz creada para acceder a dichas bases de datos, como por ejemplo, catálogos de librerías o agencias de gobierno.

- Enciclopedias, diccionarios, revistas en las que para acceder a la información hay que interrogar a la base de datos, como por ejemplo la base de datos de la RAE.

- Sitios que tienen una mezcla de media o archivos que no son fáciles de clasificar como visible o invisible (Web opaca).

- La información es efímera o no suficientemente valiosa para indexar. Es posible indexar está información pero como cambia con mucha frecuencia y su valor es de tiempo limitado no hay motivo para indexarla.

- Páginas que contienen mayormente imágenes, audio o video con poco o nada de texto.

- Los archivos en formatos PostScript, Flash, Shockwave, ejecutables (.exe), archivos comprimidos (.zip,.rar, etc)

- Información creada en páginas dinámicas después de llenar un formulario, la información detrás de los formularios es invisible.

- Documentos dinámicos, son creados por un script que selecciona datos de diversas opciones para generar una página personalizada. Este tipo de documentos, aunque sí se pueden indexar, no están en los motores de búsqueda porque en ocasiones puede haber varias páginas iguales, pero con pequeños cambios, y las arañas web quedan atrapadas en ellos.

- Es un sitio aislado, es decir, no hay ligas que lo vinculen con otros sitios y viceversa.

- Son subdirectorios o bases de datos restringidas.

Lo que podemos encontrar en la Deep Web

Seguramente cuando escuchamos hablar de la Deep Web, lo primero que se nos viene a la mente es información ilegal. Pero es importante tener claro que al haber Teras y Teras de información, se presta para que la variedad sea igualmente amplia. Si bien la cantidad y el hecho de que no seaindexada complica la intención de clasificarla, podríamos decir que en la Deep Web se encuentra gran cantidad de información de tipo multimedia, documentos, sitios web privados, sitios con restricciones de acceso por seguridad, contenido malicioso e incluso material que puede variar dependiendo del tipo de acceso, lo que se conoce como web contextual.Ahora hay una realidad, y es que debido a los continuos escándalos relacionados con la violación a la privacidad de los datos en muchos servicios web, la posibilidad de publicar información sin que esta sea indexada se vuelve más atractiva. Por lo tanto es muy importante que como usuarios de la tecnología tengamos claro realmente en qué consiste esta parte poco accesible de laweb, y que las características de anonimato que ofrece abren la puerta a que sea utiliza de forma maliciosa.

El “peligro” de navegar por la Deep Web

Antes de mencionar los peligros con los cuales nos podríamos encontrar es importante tener presente que el acceso a esta información tiene un poco de dificultad adicional para aquellos usuarios menos curiosos. Dado que el proceso no es tan sencillo como abrir nuestro navegador web e ir a nuestro buscador favorito para encontrar lo que buscamos, la convierte en un terreno poco explorado, sin muchas regulaciones y que aloja una serie de riesgos para aquellos que no toman las precauciones necesarias.Lo que si es claro es que como mucha de esta información no tiene un control sobre quien la puede acceder o modificar se presta para que abunde el contenido malicioso que puede afectar la seguridad de nuestra información. Pero en la medida que seamos cuidadosos en donde ingresamos y lo que descargamos teniendo una solución de seguridad podemos estar más seguros.

Además hay que tener presente que por el tipo de información ilegal que se encuentra en muchos de estos repositorios, dependiendo de nuestra ubicación geográfica su acceso puede ser un delito.

CÓMO ENTRAR EN LA DEEP WEB Y VER SU CONTENIDO?

Una vez que me sentía más seguro, seguí algunos de los muchos tutoriales que hay en la red para poder entrar a la Deep Web y lo conseguí. En verdad es sorprendente la facilidad con la que una persona puede conectarse y entrar. Básicamente sólo necesitas un programa:

– Lo descargas y lo extraes en una carpeta.

– Busca el archivo “Start Tor Browser” y ejecútalo. Se abrirá un Browser donde ya puedes comenzar a navegar. Si deseas puedes configurar proxys.

Si quieres saber cómo funciona la red Tor, aquí tienes más información.

Nota: Hasta este punto sólo te has conectado a la Deep Web. Para comenzar a curiosear por ahí necesitas conocer las url encriptadas como las onion. Ten cuidado a dónde entras te puedes llevar una desagradable sorpresa.

La url encriptada que yo ingresé era un directorio de páginas ordenadas por categorías. Obviamente no pienso compartir esa url pero puedo mostrar un pantallaso de ese directorio que encontré en otra web.

UN VISTAZO A LO QUE ENCONTRÉ EN LA DEEP WEB

Di una mirada dentro de todas las categorías y algunas páginas dentro de ellas. Debo decir que con sólo ver el título de algunas páginas sentí un escalofrío que me hizo pensar : ¡Que rayos hago aquí !

En esta página-directorio noté que el color de las categorías estaba relacionada con el contenido que había dentro. Los de color celeste tenían páginas web con información poco común, curiosa y hasta increíble. En cambio las de color ‘rosado’ … son el tipo de páginas que al entrar no soportas ni un segundo lo que ves ahí.

Voy a listar algunas de las cosas que encontré, específicamente en este directorio de la Deep Web:

– Documentos confidenciales ( Wikileaks, documentos de estado, casos de ovnis, experimentación humana, etc)

– Mercado negro (armas, drogas, etc)

– Servicios de hacking.

– Mucha piratería.

– Videos, imagenes y documentos baneados de la web normal.

– Contratación de sicarios, asesinos, espías, etc.

– Tráfico de organos, animales, personas.

– Bastante contenido bizarro – gore ( fotos de muertos, necrophilia, pedofilia y otras aberraciones sexuales). Me parece que este tipo de contenido es el que más abunda aquí, al menos en este directorio.

– Portales del mismo peso que Taringa o foros reconocidos como Chilewarez enfocados a todos los temas antes mencionados. Es decir comunidades grandes.